ATT&CKとは?ATT&CKを使った企業のセキュリティ対策を検討した

Nov 22, 2020 20:25 · 2775 words · 6 minute read

数年前から度々耳にしていた「ATT&CK」を今回初めて触ってみました。

「セキュリティ対策に悩む、企業のシステム担当者さん」の助けになりそうだなと感じたので、「システム担当者さんが、まずは自分で使ってみる」ことを想定した使い方についても書いてみました。

目次

MITRE ATT&CKって何?

ATT&CKは、MITREという組織が「攻撃者グループ」、「攻撃者の使った攻撃手法」など、実際に発生した攻撃情報を分析分類したものです。

MITREは米国政府が出資する非営利組織で、脆弱性の識別番号であるCVEの発行などを行っています。

公式ドキュメント

最初に読むと良い情報はここにまとめられています。

特に、こちらのブログ記事4つを読むとATT&CKを使ったセキュリティ対策(サイバー攻撃対策)の全体像が掴めるのではないでしょうか。

Getting Started with ATT&CK Blog Series

ATT&CKのバージョン情報

攻撃手法は日々進化しているので、ATT&CKの情報も頻繁に更新されています。

最新バージョンや、更新内容は下記から確認することができます。

ATT&CKを使ってみる

ATT& CKのドキュメントでは、特定の攻撃者グループから自社を守ることを想定した内容が記載されていました。

しかし現状の日本では、特定の攻撃者グループを想定したセキュリティ対策を実施したい需要は、余程の大企業にしか存在しないのではないかと思います。

そこで今回は、「多くの日本企業の場合は、この使い方のほうがしっくりくるのではないだろうか」という利用例について書いてみます。

利用シナリオ

シナリオは、このような感じでしょうか。

とある企業のシステム担当者Aさんが社長に呼び出された。

社長「○○商工会議所からの案内で、Emotetに注意するように言われた。

また、△△県警のサイバー犯罪対策課が出している注意喚起情報では、

WannaCryに注意するようにと言っている。我社は大丈夫かね?」

AさんはATT&CKを使ってEmotetとWannaCryの攻撃手法と防御手法を調べ、

予算と相談しながら対応計画を立てることにした。

試験の問題文みたいですね。

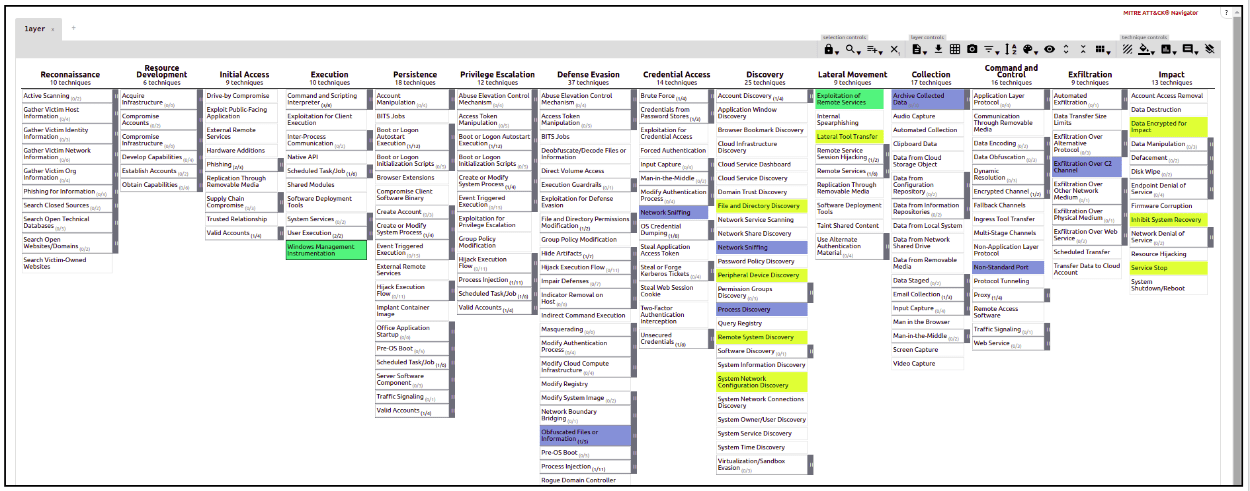

ATT&CK Navigatorで情報を整理する

今回はATT&CK Navigatorを使って、EmotetとWannaCryについて調べてみます。

ATT&CK Navigatorを使うことで、ATT&CKに含まれる膨大な情報の中から、Aさんが必要な情報を可視化することができます。

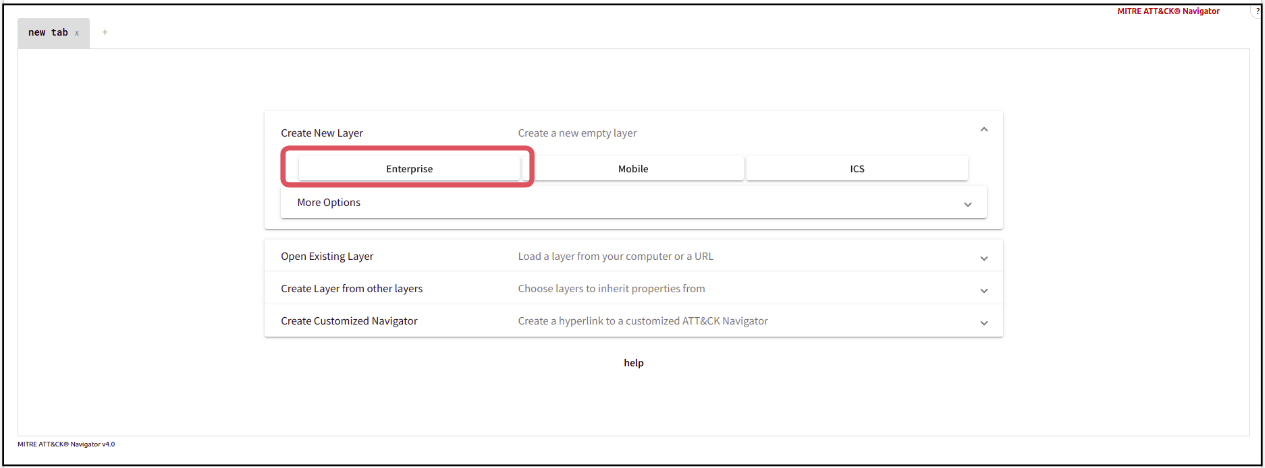

今回調べるEmotetとWannaCryはパソコンが対象なので、「Create New Layer → Enterprise」を選択します。

ここでMobileやICSを選択すると、モバイル端末や産業用機械を対象とした攻撃情報を 調べることができます。

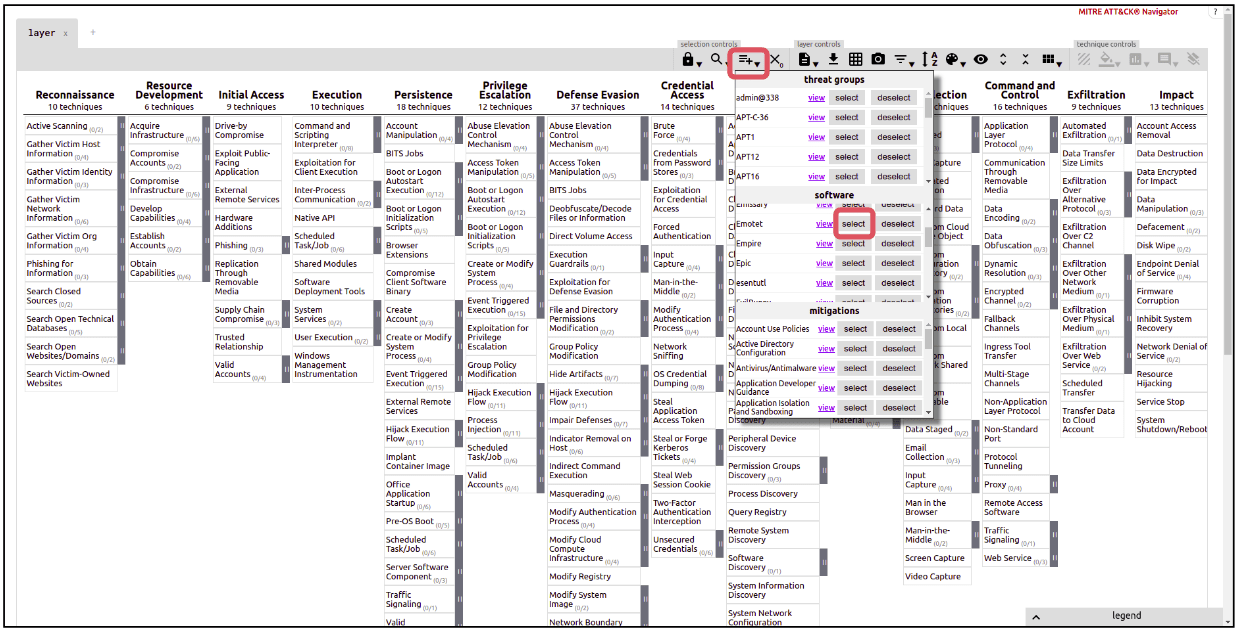

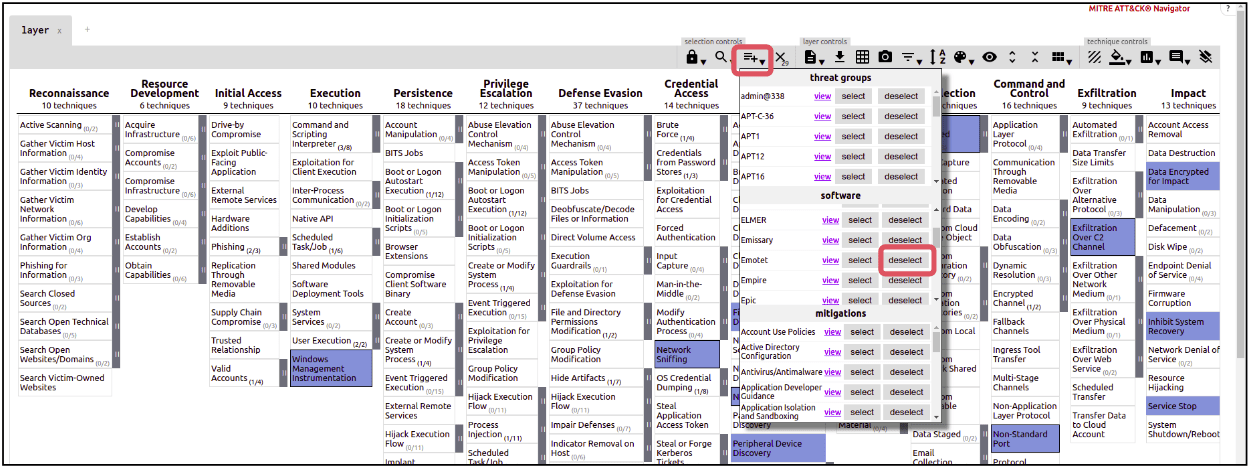

画面上部の「multi-select」から「Emotet → select」を選択します。

見やすくするために色をつけます。

画面上部の「background color」から青を選びます。

Emotetが使う攻撃情報が青く色付けされました。

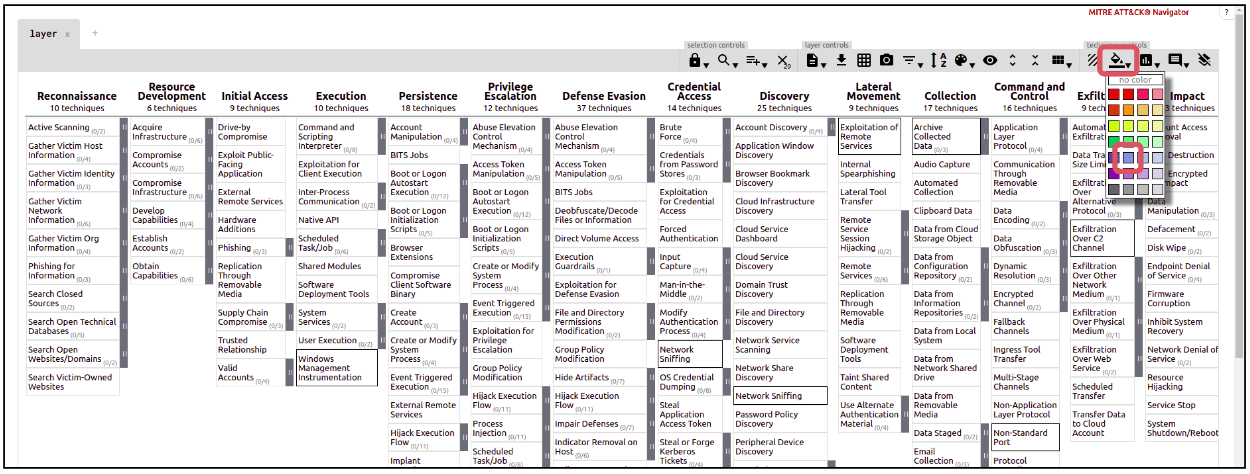

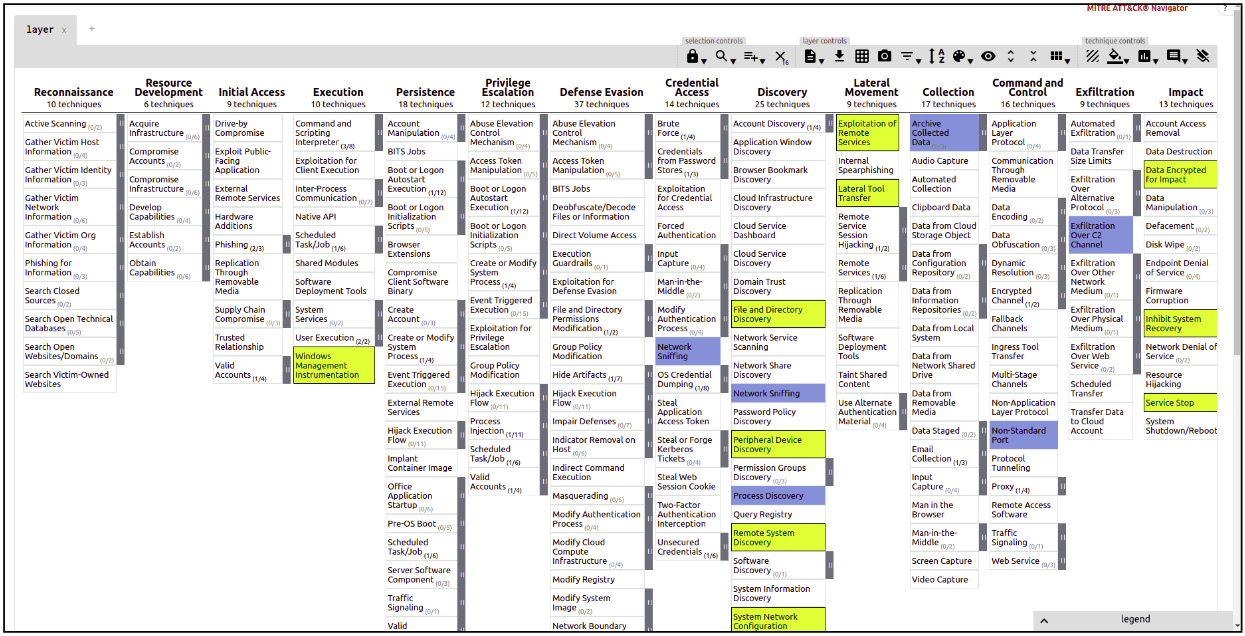

続いてWnnaCryの情報を黄色に色付けしてみます。

WannaCryの情報を色付けする前に、Emotetの選択を外しておきます。

画面上部の「multi-select」から「Emotet → deselect」します。

先程と同様に「multi-select」から「WannaCry → select」し、「background color」で黄色を選択します。

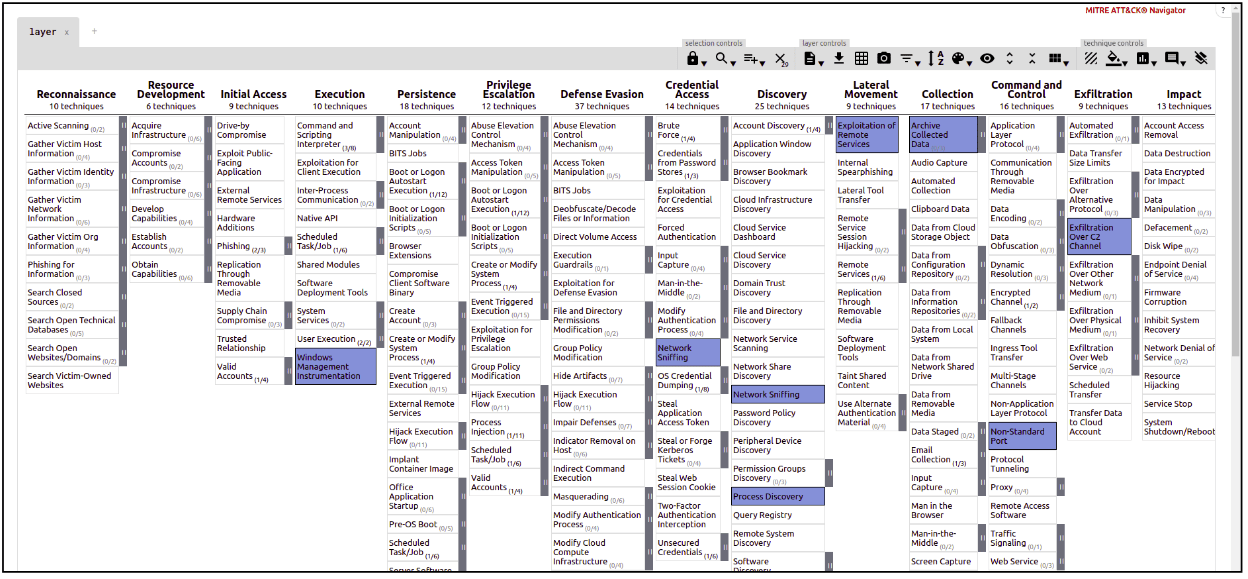

対策を進める場合、WannaCryとEmotetで重複している手法を優先して対策する方が効率がいいでしょう。

WannaCryとEmotetで重複している手法を色付けしてみます。

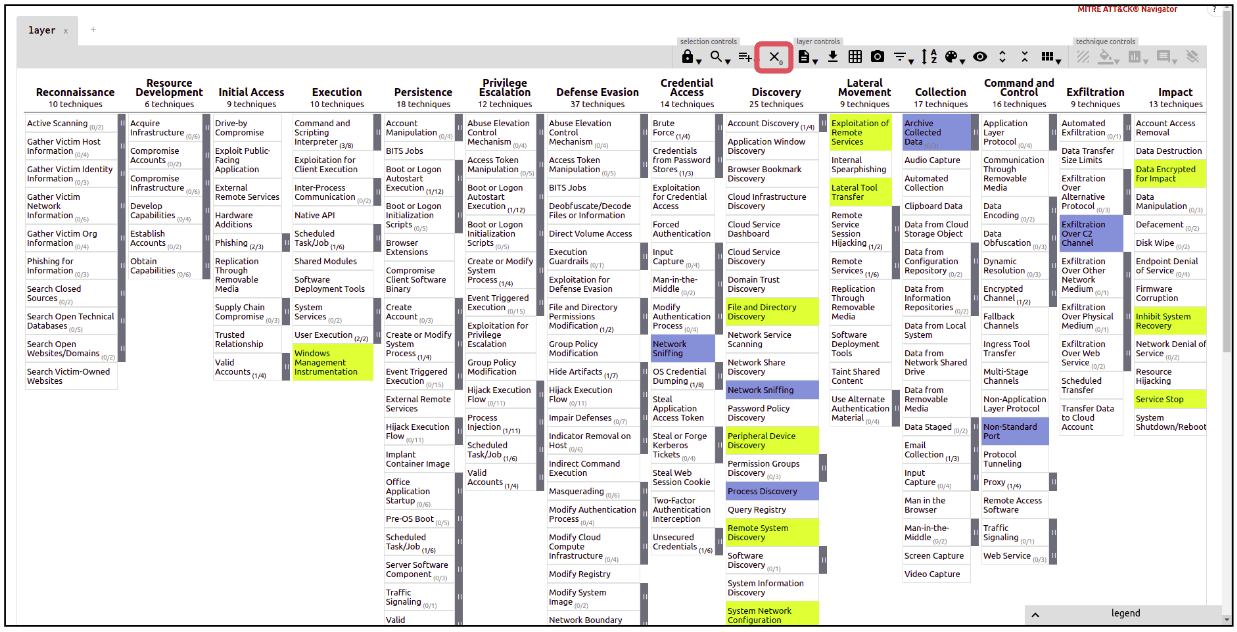

画面上部の「☓」から、一度全ての選択を外します。

もう一度、画面上部の「multi-select」から「Emotet → select」します。

この状態で、画面上部の「toggle state」をクリックすると、Emotetで使われる手法が半透明な状態になります。

「toggle state」をポチポチとしながら、EmotetとWannacryで共通している箇所を確認し、背景色を緑にします。

重複する箇所の背景を緑にしました。

企業のシステム環境にもよりますが、緑の箇所の優先度を高めることで効率良く対応を進めることができるのではないでしょうか。

攻撃手法を確認する

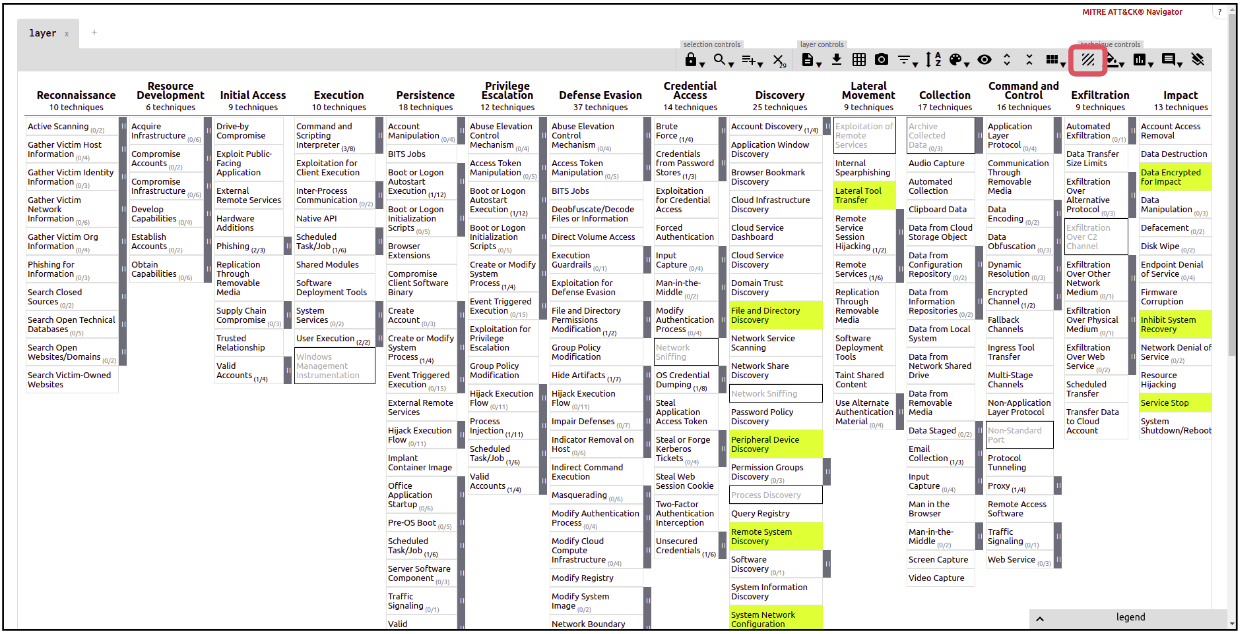

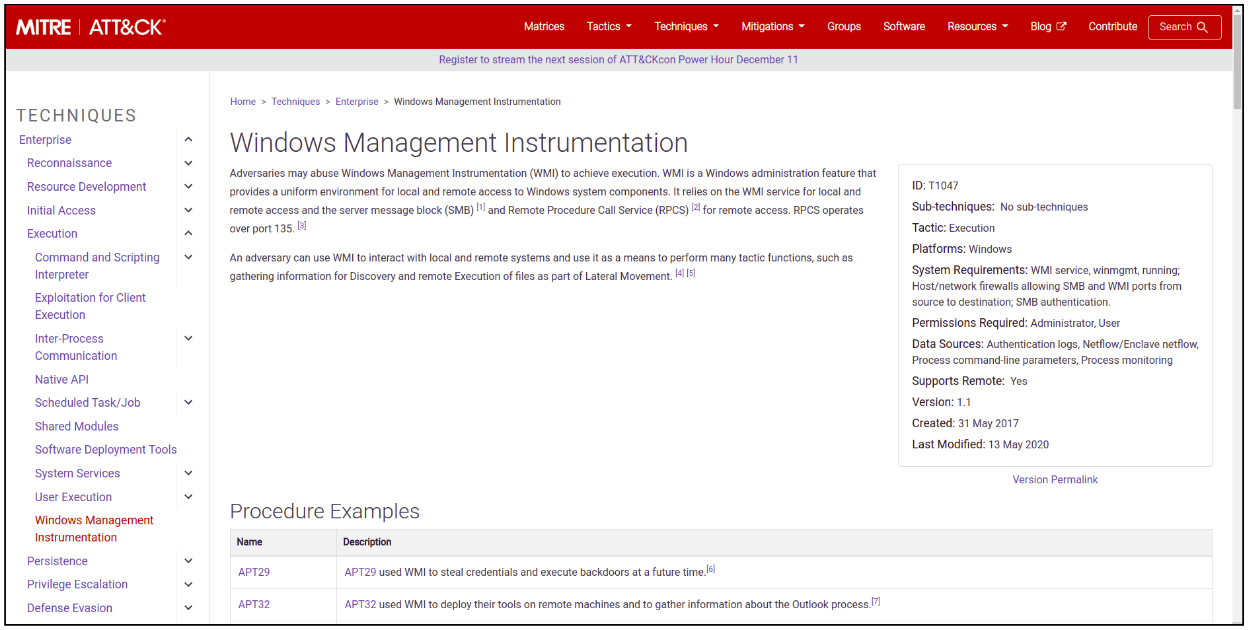

今回背景が緑になっている手法は「Windows Management Instrumentation」と「Exploitation of Remote Services」です。

「Windows Management Instrumentation」の内容を見てみましょう。

先程背景を緑にした箇所を右クリックし、「view technique」を選択すると、詳細ページを確認することができます。

Windows Management Instrumentation

対策を検討する

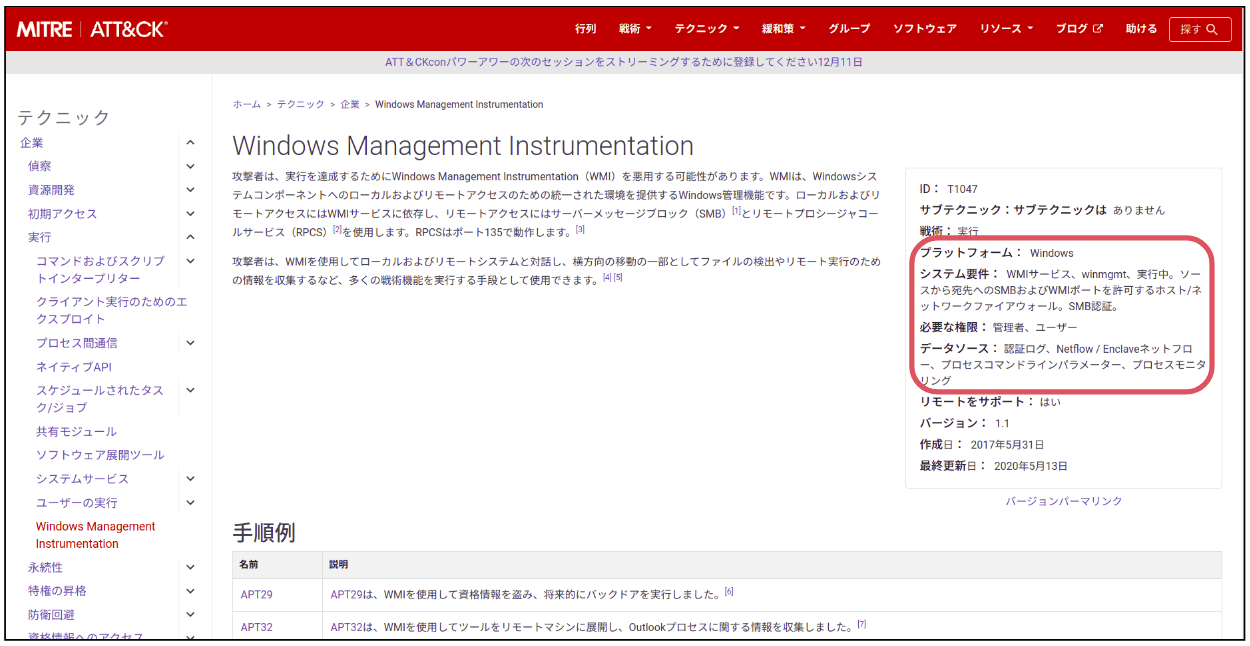

詳細ページでは、手法の対象としている「プラットフォーム」、「システム要件」、「必要な権限」、「データソース」「利用された例(手順例)」などの情報を確認することができます。

ChromeやEgdeの日本語翻訳機能を使えば、日本語で表示させることも可能です。

まずは「Data Sources」に記載されているデータを記録する環境を整える必要があります。

データを記録・監視するツールは多くあるので、どれがベストなのかを一概に決めることはできませんが、自社のシステム環境に最適なものをベンダの方と相談すると良いのではないでしょうか。

最後に

「日本企業のシステム担当の方がATT&CKを活用できたら良さそうだな」と感じたので、システム担当の方が使う想定で利用例を書いてみました。

今回の記事では「システム担当者さんが、まずは自分で使ってみる」ことをゴールにしてみましたが、もっと適切な操作方法や利用例があるかもしれません。

もし、お気づきの点がありましたら、TwitterにDMしていただけると幸いです。

可能な限り速やかに対応します。

今回の記事には記載していませんが、ATT&CKのドキュメントでは下記のような内容についても書かれています。

- Atomic Red TeamやCALDERAというツールを使って記録・監視システムが正常に動作しているかテストする

- 攻撃チームと防御チームが相互に連携し、システムの検知精度を高めていく

また、ATT&CKでは「AWS」「GCP」「Azure」などのクラウド環境を対象にした攻撃情報も扱っています。

これらの内容についても興味があるので、今後確認をしていきます。