CSF(サイバーセキュリティフレームワーク)入門

Jan 28, 2024 09:25 · 1852 words · 4 minute read

仕事で使うことになりそうなので、CSFについて学びました。 近い将来自分が見返す用に、ブログにアウトプットしておきます。

目次

CSFとは何か?

NISTが作成したサイバーセキュリティリスクに対応するためのフレームワーク。 特定の分野や組織に特化したものではなく、汎用的に使える内容を目指して整備された。 2014年にversion1.0、2018年にversion 1.1が公開され、2024年初旬に2.0が公開される予定。 version2.0のドラフト版は2023年に公開されており、有識者や有志のレビューを受けている。

フレームワークを使うことで、サイバーセキュリティ対策において組織内外の関係者間のコミュニケーションをスムーズにし、共通認識をもってサイバーセキュリティ対策を進めることができる。

CSFは産官学の協力により、継続的に更新されている文章。網羅性と鮮度をあわせもつ資料として、今後も更新される予定。

以降の内容は、もうすぐ公開される2.0ドラフト版の情報を含めている。

CSFの構成

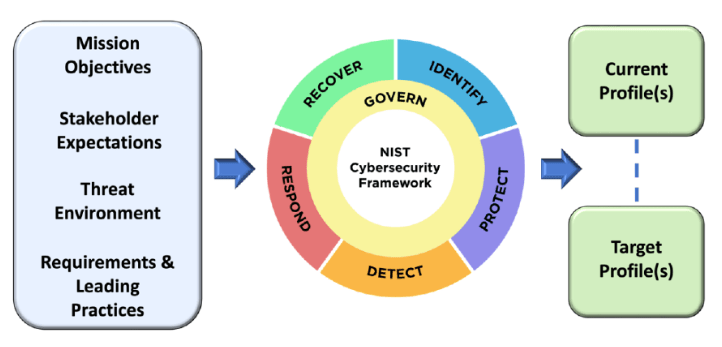

- コア:サイバーセキュリティに対処する方法の分類と考え方、どのように成果を達成するかを記載している。

- プロファイル、ティア:リスクを低減させ、組織を理想の状態に持っていくための優先順位を考えるツール。

コア

画像引用元:NIST

GOVERN(GV)

後述する機能を横断し、達成すべき成果や優先順位を考える。組織の状況を理解し、リスクやプロセスを管理してセキュリティ戦略全体を支える。

IDENTIFY(ID)

組織の現在の資産を把握し、改善と対策が必要な箇所を特定する。

PROTECT (PR)

様々な手段でサイバーセキュリティリスクを防止、または低減する。Identifyで識別した情報資産に対して、優先度に合わせて対策を実施する。

DETECT (DE)

サイバーセキュリティ攻撃や侵害の可能性を発見し、分析する。

RESPOND (RS)

検出されたサイバーセキュリティインシデントに対応する行動を起こす。インシデントの管理、分析、緩和、報告、コミュニケーションなど。

RECOVER(RC)

サイバーセキュリティインシデントで影響を受けた資産と業務を復旧する。

これらのカテゴリを更に細かく分類したサブカテゴリがあり、関連するガイドラインなどに紐づけされている。

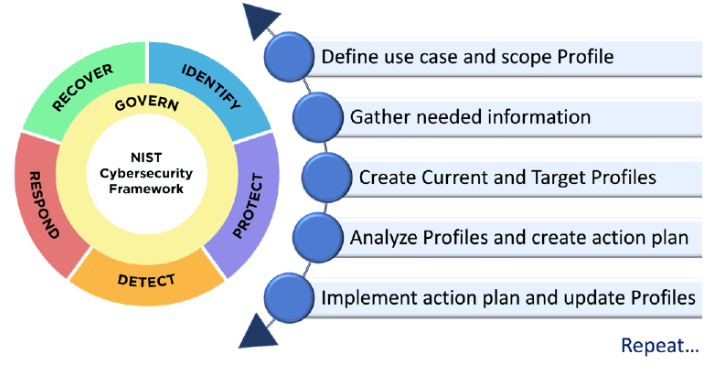

プロファイル

組織に合わせて現状と対応内容を整理する。CSFのコア6機能を基準に、現状の姿を書き出し、あるべき姿を設定する。 現状とあるべき姿のギャップを認識し、組織の状況に合わせて優先順位をつけて対応する。

CSF v1.1までは自組織を対象にしていたが、v2.0からは自組織だけでなく関係企業やサプライチェーンを含めて検討する(コミュニティプロファイル)。

プロファイルを使って、サイバーセキュリティ上の成果を達成するためのロードマップを作成する。

画像引用元:NIST

ティア

自組織がどの程度サイバーセキュリティに対応できているのかをティアというステップで表現する。 サイバーセキュリティに組織的に対応するために、Tierを使ってチーム間の認識を合わせる。

- Tier1 Partnal(部分的である)

- Tier2 Risk Informed(リスク情報把握した上で活用している)

- Tier3 Repeatable(繰り返し適用可能である)

- Tier4 Adaptable(適応している)

全ての分野でTier4を目指す必要はない。自社の業態や所持している情報資産の特性に合わせて、どこまで対応するのかを決める。

CSF v1.1とv2.0の違い

こちらの記事がわかりやすかった。

【要点抽出】NIST CSF2.0(Cybersecurity Framework)draft - 2LoD.sec (hatenablog.com)

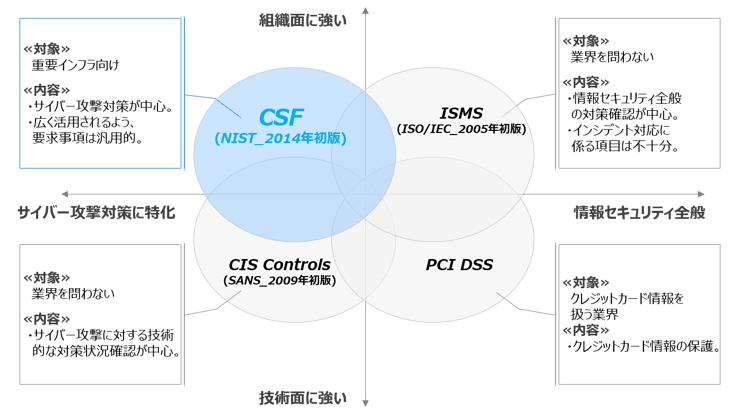

その他のフレームワークと比較したCSFの立ち位置

ISMS、CIS Controls、PCI DSSと比較した、CSFの立ち位置。

画像引用元:【解説】NIST サイバーセキュリティフレームワークの実践的な使い方|ブログ|NRIセキュア (nri-secure.co.jp)

参照

- NIST Releases Cybersecurity Framework 2.0 Draft & Implementation Examples | CSRC

- 【解説】NIST サイバーセキュリティフレームワークの実践的な使い方|ブログ|NRIセキュア (nri-secure.co.jp)

- 【要点抽出】NIST CSF2.0(Cybersecurity Framework)draft - 2LoD.sec (hatenablog.com)

- NIST CSF2.0 日本語訳

- NIST CSF2.0 リファレンスツール 日本語訳

- デジタルビジネス時代に求められるセキュリティリスク管理の在るべき姿 |Cyber Insight Blog|Deloitte Japan